近日,Google安全团队 Project Zero 公布了多个高危漏洞,称这些漏洞几乎影响到了市面上所有的微处理器,由于漏洞与硬件相关,因此不同的操作系统都要从内核层面对该漏洞进行修复,最高可能会使处理器的性能降低30%。

惊天漏洞是怎么一回事?

为了确保计算机的安全,在操作系统中,不同的程序有着不同的安全权限。其中,内核是最基本的程序,为系统提供一些必要的基础功能。因此,在Linux、Windows等操作系统中,内核会常驻系统内存,并拥有最高级别的权限。

最近曝光的多个漏洞,就跟内核息息相关。这些漏洞最早可以追溯到1995年。Project Zero的研究员Jann Horn称:

恶意程序可以通过这些漏洞来访问本应无法访问系统内存,从而窃取存储在系统中的敏感信息。测试表明,通过该漏洞可以让虚拟主机访问物理主机的内存,甚至还能访问其他虚拟主机的内存。

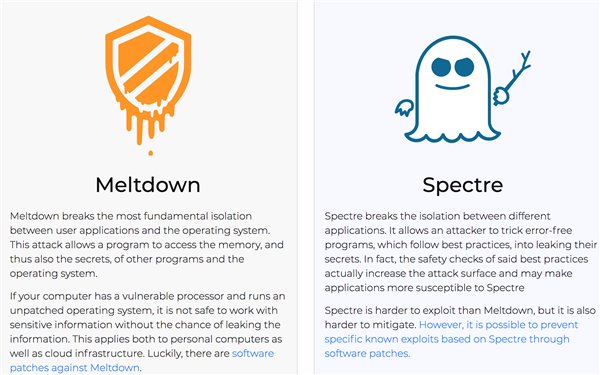

这些高危漏洞被归为两类,分别命名为「Meltdown」(熔毁)和「Spectre」(幽灵)。Meltdown能够打破应用程序与操作系统之间的基本隔阂,让恶意程序能够访问系统内存;而Spectre则可以通过欺骗其他应用程序来访问系统内存的任意位置。Spectre相比Meltdown更复杂、更难运用,但也更不好被解决。

这些漏洞会产生什么影响?

目前,Meltdown只在英特尔处理器中得到验证,而Spectre由于涉及微处理器的一项常用技术,因此波及范围更广。Project Zero的测试结果表明,无论是AMD、ARM还是英特尔的处理器都难以幸免,围绕这些处理器打造的操作系统和硬件设备也会受到影响。

换言之,近二十年来,常见的电脑、云服务器、智能手机都有可能被利用,无论是Windows还是macOS又或者是Linux系统。

厂商们是怎么回应的?

漏洞曝光之后,各大处理器厂商都已先后作出回应。

AMD表示,由于其处理器架构与英特尔有所不同,因此受到这些漏洞的影响几乎为零。

不过,英特尔的说法和AMD则有所出入。英特尔认为,根据迄今的分析,许多类型的计算设备(有来自许多不同供应商的处理器和操作系统)都会容易受到类似攻击。但这些攻击没有可能损坏、修改或删除数据,也不会对一般用户的计算机性能造成显著影响。尤其是Skylake之后的产品,受到本次漏洞的影响微乎其微。

同时,英特尔还表示,已经与AMD、ARM、苹果、微软等技术公司密切合作,以制定用于全行业的方法,迅速、有建设性地解决这一问题。ARM则发表声明称,确实有部分Cortex-A处理器受到影响,Cortex-A广泛用于手机SoC平台,高通、三星、联发科都采用了相关的技术。ARM的公关总监称,ARM一直在与英特尔和AMD合作,以寻求解决办法。

普通消费者们该怎么办?

目前,并没有黑客利用该漏洞进行攻击的案例出现,而不少厂商都已这些漏洞提出了解决方案:

• Linux发布了KAISER补丁

• 苹果则是在macOS 10.3.2中修复了该漏洞

• Google号称最新版本的Android系统不受影响

• 微软Windows 10也紧急发布了更新补丁KB4056892,将强制安装

• 亚马逊AWS也发布了解决问题的指导方法

因此,只要将你的电脑或手机更新到最新系统,就可以规避这一漏洞。虽然对计算机性能多少都会受到一些影响,但由于个人计算机的负载并不高,因此也不需要太过担心因为打了补丁,就导致电脑「吃不了鸡」。

实际上,Meltdown和Spectre对性能的拖累才是让人头疼的问题——不打补丁的话,数据安全得不到保障;而打了补丁之后,对性能的拖累又会对云计算业务造成不小的影响。

在更好的解决方案出来之前,云计算厂商们似乎也是毫无办法。